Di publish pada 24 May 2025

Memahami Serangan DNS Rebinding dan Implementasinya di Kali Linux

DNS Rebinding adalah teknik serangan yang memanfaatkan sistem Domain Name System (DNS) untuk menjalankan kode berbahaya di peramban web korban, yang kemudian digunakan untuk menyerang perangkat dalam jaringan pribadi korban. Serangan ini memungkinkan penyerang untuk mengakses sumber daya internal yang seharusnya tidak dapat diakses dari luar jaringan. Artikel ini akan membahas secara mendalam tentang serangan DNS Rebinding, cara kerjanya, dampaknya, serta bagaimana mengimplementasikan dan menganalisis serangan ini menggunakan alat yang tersedia di Kali Linux.

Apa Itu DNS Rebinding?

DNS Rebinding adalah metode manipulasi resolusi nama domain yang digunakan sebagai bentuk serangan komputer. Dalam serangan ini, halaman web berbahaya menyebabkan pengunjung menjalankan skrip sisi klien yang menyerang mesin lain di jaringan yang sama. Meskipun kebijakan same-origin policy (SOP) mencegah hal ini dengan membatasi akses skrip hanya pada host yang sama, DNS Rebinding mengakali perlindungan ini dengan menyalahgunakan DNS.

Cara Kerja DNS Rebinding

Berikut adalah langkah-langkah umum dalam serangan DNS Rebinding:

- Registrasi Domain: Penyerang mendaftarkan domain (misalnya, attacker.com) dan mengarahkan domain tersebut ke server DNS yang dikendalikan oleh penyerang.

- Respon DNS Awal: Ketika korban mengakses attacker.com, server DNS penyerang merespons dengan alamat IP server yang menghosting kode berbahaya, dengan Time To Live (TTL) yang sangat rendah untuk mencegah caching.

- Eksekusi Kode Berbahaya: Peramban korban memuat kode berbahaya (misalnya, JavaScript ) dari attacker.com.

- Permintaan DNS Ulang: Kode berbahaya membuat permintaan tambahan ke attacker.com. Karena TTL rendah, peramban melakukan permintaan DNS baru.

- Respon DNS Berubah: Server DNS penyerang merespons dengan alamat IP baru, seperti alamat IP internal jaringan korban.

- Akses Sumber Daya Internal: Skrip berbahaya sekarang dapat mengakses sumber daya internal melalui peramban korban, melewati kebijakan SOP.

Dampak Serangan DNS Rebinding

Serangan DNS Rebinding dapat memiliki berbagai dampak serius, antara lain:

- Bypass Firewall: Penyerang dapat mengakses perangkat internal yang biasanya terlindungi oleh firewall.

- Pencurian Data: Mengakses dan mencuri data sensitif dari jaringan internal korban.

- Kontrol Perangkat IoT: Mengambil alih perangkat Internet of Things (IoT) dalam jaringan korban, seperti kamera keamanan atau termostat pintar.

- Serangan Lanjutan: Menjadikan peramban korban sebagai proxy untuk melancarkan serangan lebih lanjut, seperti Distributed Denial of Service (DDoS).

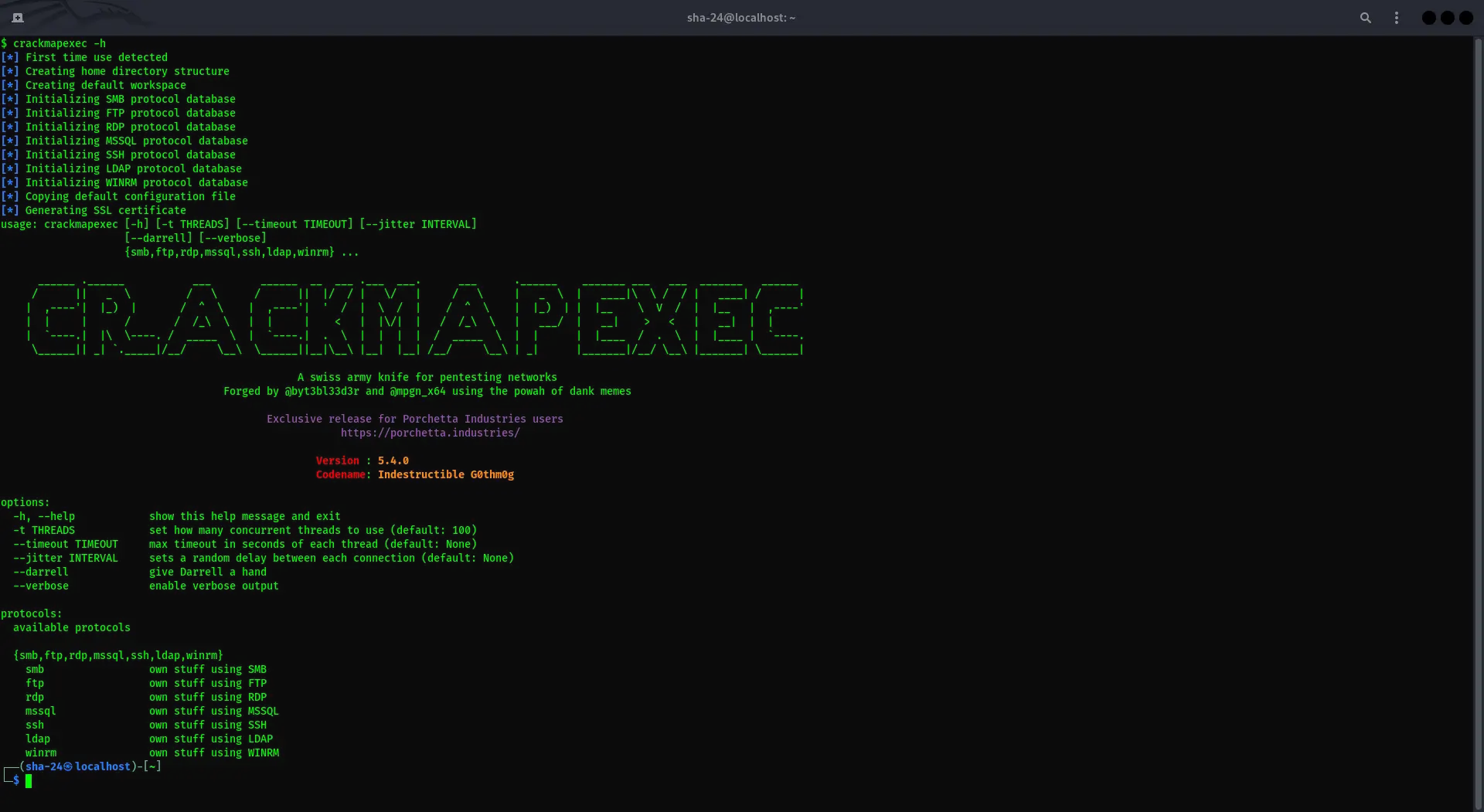

Alat untuk Melakukan DNS Rebinding di Kali Linux

Kali Linux , sebagai distribusi Linux yang berfokus pada keamanan, menyediakan berbagai alat yang dapat digunakan untuk menganalisis dan mengimplementasikan serangan DNS Rebinding. Berikut adalah beberapa alat yang relevan:

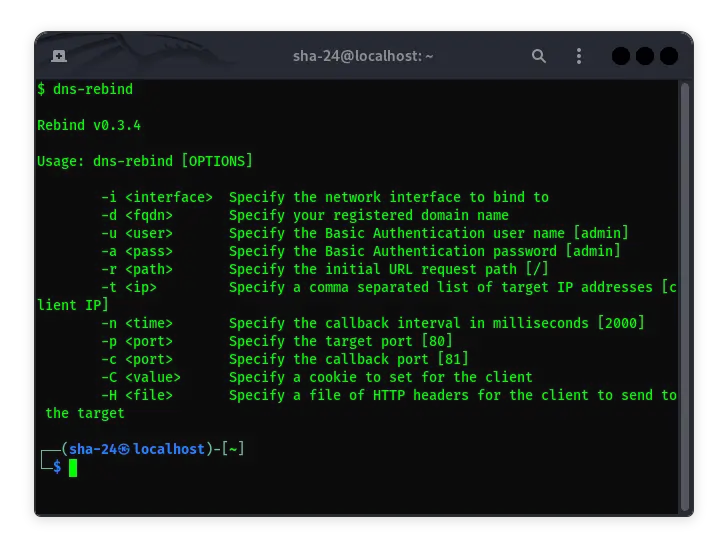

1. Rebind

Rebind adalah alat yang mengimplementasikan serangan DNS Rebinding dengan menggunakan beberapa catatan A. Meskipun alat ini awalnya ditulis untuk menargetkan router rumah, alat ini dapat digunakan untuk menargetkan alamat IP publik lainnya.

Contoh Penggunaan:

Menggunakan antarmuka eth0 untuk melakukan serangan rebind dengan domain kali.local:

rebind -i eth0 -d kali.local

Perintah ini akan memulai server DNS pada port 53, server web serangan pada port 80, server web callback pada port 81, dan server proxy pada alamat IP yang ditentukan.

2. Singularity

Singularity adalah kerangka kerja serangan DNS Rebinding yang dikembangkan oleh NCC Group . Alat ini mencakup komponen yang diperlukan untuk mengubah alamat IP dari nama DNS server serangan.

Fitur Utama:

- Mendukung berbagai teknik rebind.

- Mudah dikonfigurasi dan digunakan.

- Menyediakan antarmuka web untuk memantau dan mengontrol serangan.

3. DNSRecon

DNSRecon adalah alat yang digunakan untuk melakukan enumerasi DNS. Meskipun bukan alat khusus untuk serangan DNS Rebinding, DNSRecon dapat digunakan untuk mengumpulkan informasi yang diperlukan sebelum melancarkan serangan, seperti catatan zona, catatan SRV, dan lainnya.

Contoh Penggunaan:

Melakukan enumerasi standar pada domain target:

dnsrecon -d target.com

Perintah ini akan mengumpulkan informasi seperti catatan SOA, NS, A, AAAA, MX, dan SRV dari domain target.

Mencegah Serangan DNS Rebinding

Untuk melindungi jaringan dan perangkat dari serangan DNS Rebinding, langkah-langkah berikut dapat diambil:

- Konfigurasi DNS yang Aman: Menggunakan server DNS yang memfilter alamat IP pribadi dan loopback dalam respons DNS.

- Pengaturan Firewall yang Tepat: Mengonfigurasi firewall untuk memblokir permintaan dari sumber yang tidak tepercaya dan memantau lalu lintas yang mencurigakan.

- Pembaruan Perangkat Lunak: Memastikan semua perangkat dan aplikasi diperbarui dengan patch keamanan terbaru untuk mengurangi kerentanan.

Itu saja artikel dari Admin, semoga bermanfaat… Terima kasih sudah mampir…