Di publish pada 24 May 2025

Eksploitasi Winbox pada Mikrotik: Cara Kerja, Risiko, dan Pencegahan

Winbox adalah sebuah aplikasi GUI (Graphical User Interface) yang dirancang oleh MikroTik untuk memungkinkan pengguna melakukan konfigurasi perangkat router MikroTik secara mudah. Aplikasi ini sangat populer di kalangan administrator jaringan karena memudahkan pengaturan jaringan tanpa perlu menggunakan command line. Namun, di balik kemudahannya, Winbox juga menjadi sasaran eksploitasi yang dapat digunakan oleh peretas untuk mengakses dan meretas jaringan. Artikel ini akan mengupas lebih dalam tentang bagaimana eksploitasi Winbox terjadi, risiko yang muncul, serta langkah-langkah pencegahan yang dapat diambil untuk melindungi jaringan Anda.

Apa Itu Winbox dan Mengapa Menjadi Target Eksploitasi?

Winbox merupakan alat yang dikembangkan oleh MikroTik untuk mengelola perangkat router dengan mudah melalui antarmuka grafis. Dengan aplikasi ini, pengguna dapat melakukan konfigurasi hampir semua fitur di dalam router MikroTik, mulai dari pengaturan firewall, IP, hingga bandwidth management. Alasan utama mengapa Winbox menjadi target eksploitasi adalah karena akses Winbox sering kali disetel tanpa enkripsi dan pada port yang umum digunakan, yaitu port 8291. Jika pengaturan ini dibiarkan secara default dan tanpa pengamanan yang ketat, maka jaringan menjadi rentan terhadap serangan.

Bagaimana Eksploitasi Winbox Terjadi?

Eksploitasi Winbox sering kali memanfaatkan kerentanan keamanan dalam protokol yang digunakan atau dalam perangkat lunak Winbox itu sendiri. Salah satu kerentanan terkenal yang dieksploitasi adalah yang teridentifikasi pada tahun 2018, yaitu CVE-2018-14847 . Pada kerentanan ini, ditemukan bahwa peretas dapat dengan mudah mengakses sistem file router MikroTik melalui Winbox tanpa otentikasi yang benar. Berikut ini adalah langkah-langkah umum bagaimana eksploitasi Winbox terjadi:

- Scanning Port: Peretas melakukan scanning port untuk mencari router MikroTik yang mengaktifkan port 8291, yang merupakan port default untuk Winbox. Melalui scanning ini, peretas dapat mengidentifikasi perangkat yang rentan.

- Memanfaatkan Kerentanan: Setelah menemukan perangkat yang rentan, peretas memanfaatkan kerentanan dalam protokol Winbox untuk mendapatkan akses ke sistem file perangkat. Pada CVE-2018-14847, peretas dapat mengekstrak file konfigurasi router yang berisi informasi penting, termasuk kata sandi.

- Akses Tidak Sah: Dengan memanfaatkan informasi yang diperoleh, peretas kemudian dapat masuk ke router dan melakukan berbagai tindakan yang merugikan, seperti mengubah pengaturan jaringan, mengarahkan lalu lintas ke situs yang mencurigakan, atau bahkan membuat backdoor untuk akses di masa mendatang.

Risiko dari Eksploitasi Winbox

Eksploitasi Winbox dapat menimbulkan berbagai risiko serius bagi jaringan Anda, termasuk:

- Pencurian Data: Dengan akses ke router, peretas dapat mengakses data yang melewati jaringan Anda, yang dapat mencakup data sensitif seperti kata sandi, informasi keuangan, atau informasi pribadi lainnya.

- Pengalihan Lalu Lintas: Peretas dapat mengalihkan lalu lintas jaringan ke situs yang mereka kontrol, yang berpotensi digunakan untuk phishing atau malware. Ini sangat berbahaya bagi pengguna akhir yang terhubung ke jaringan.

- Membuat Botnet: Router yang telah dieksploitasi dapat digunakan sebagai bagian dari botnet, yaitu kumpulan perangkat yang dikendalikan oleh peretas untuk melakukan serangan DDoS atau serangan berbahaya lainnya.

- Akses Jangka Panjang: Peretas dapat membuat backdoor pada router sehingga mereka bisa mengaksesnya kapan pun. Ini berarti risiko keamanan tidak hanya terjadi sekali, tetapi bisa terus berlangsung sampai backdoor tersebut terhapus atau perangkat diperbaiki.

- XFCE: Lingkungan Desktop Ringan, Cepat, dan Andal untuk Pengguna Linux

- VPN Gratis: Melindungi Anda atau Membahayakan Data Anda?

- Antivirus Android Terbaik Saat Ini: Lindungi Perangkat Anda dengan Aman

- Panduan Lengkap Odoo API: Memaksimalkan Integrasi dan Pengembangan

- Serangan Ransomware: Seberapa Banyak Permintaan Para Peretas?

Cara Pencegahan Eksploitasi Winbox

Pencegahan eksploitasi Winbox sangat penting untuk menjaga keamanan jaringan Anda. Berikut adalah beberapa langkah yang dapat diambil:

- Pembaruan Perangkat Lunak: MikroTik secara rutin merilis pembaruan keamanan yang memperbaiki kerentanan. Pastikan untuk selalu menggunakan versi terbaru dari perangkat lunak router MikroTik dan Winbox. Pembaruan ini biasanya mencakup perbaikan untuk kerentanan yang sudah diketahui.

- Gunakan VPN untuk Akses Jarak Jauh: Jika Anda perlu mengakses router dari jarak jauh, sebaiknya menggunakan VPN (Virtual Private Network). VPN dapat mengenkripsi lalu lintas jaringan, sehingga mengurangi risiko eksploitasi.

- Ubah Port Default: Port default Winbox adalah 8291, yang sudah diketahui oleh banyak peretas. Anda dapat meningkatkan keamanan dengan mengubah port ini ke port lain yang lebih tidak umum, sehingga lebih sulit ditemukan saat scanning port.

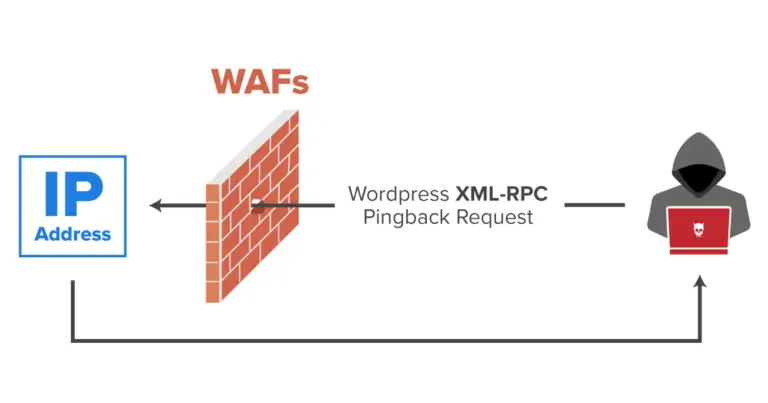

- Aktifkan Firewall: Pastikan firewall router Anda telah dikonfigurasi dengan benar untuk membatasi akses hanya dari IP yang terpercaya. Anda bisa menambahkan aturan firewall untuk memblokir akses dari alamat IP yang mencurigakan atau yang tidak dikenal.

- Nonaktifkan Layanan yang Tidak Digunakan: Jika Anda tidak menggunakan Winbox, atau Anda memiliki alternatif akses lain, sebaiknya nonaktifkan layanan ini agar tidak ada celah yang dapat dimanfaatkan.

- Gunakan Kata Sandi yang Kuat: Pastikan router memiliki kata sandi yang kuat dan sulit ditebak. Hindari kata sandi default atau yang mudah ditebak seperti “admin” atau “123456”.

- Monitoring Akses: Selalu pantau akses dan log pada router. Jika ada akses dari IP yang mencurigakan atau kegiatan yang tidak biasa, segera lakukan langkah-langkah mitigasi seperti mengganti kata sandi atau memblokir IP tersebut.

Mengatasi Router yang Telah Dieksploitasi

Jika Anda menemukan bahwa router Anda telah dieksploitasi, segera ambil tindakan berikut untuk meminimalisir kerusakan:

- Putuskan Koneksi Internet: Cabut koneksi internet sementara waktu untuk mencegah peretas mengakses router Anda lebih lanjut.

- Ganti Kata Sandi: Ubah semua kata sandi yang terkait dengan router, termasuk kata sandi Winbox dan VPN jika digunakan. Pastikan untuk memilih kata sandi yang kuat.

- Periksa Konfigurasi: Lakukan pemeriksaan konfigurasi secara menyeluruh untuk memastikan bahwa tidak ada perubahan yang mencurigakan. Perhatikan pengaturan firewall, DNS, dan layanan lain yang mungkin telah dimodifikasi.

- Perbarui Perangkat Lunak: Jika Anda belum melakukannya, perbarui perangkat lunak router ke versi terbaru. Pembaruan ini kemungkinan akan menghapus backdoor atau malware yang mungkin telah diinstal oleh peretas.

- Restore dari Backup yang Bersih: Jika Anda memiliki backup konfigurasi yang dibuat sebelum eksploitasi, pertimbangkan untuk mengembalikan konfigurasi dari backup tersebut. Pastikan backup tersebut aman dan bersih dari malware.

Kesimpulan

Eksploitasi Winbox pada perangkat MikroTik adalah ancaman serius yang dapat membahayakan keamanan jaringan. Dengan memanfaatkan kerentanan Winbox, peretas bisa mendapatkan akses penuh ke perangkat router dan menggunakannya untuk berbagai tujuan berbahaya, termasuk mencuri data, mengalihkan lalu lintas, atau bahkan membuat botnet. Untuk melindungi jaringan Anda, penting untuk selalu memperbarui perangkat lunak router, menggunakan VPN, mengubah port default, serta menerapkan firewall dan monitoring yang ketat. Jika perangkat Anda telah dieksploitasi, segera ambil tindakan mitigasi untuk meminimalkan kerusakan yang terjadi.

Dengan memahami risiko dan melakukan langkah-langkah pencegahan, Anda bisa lebih melindungi jaringan dari eksploitasi Winbox dan menjaga keamanan data yang melewati jaringan Anda.

Itu saja artikel dari Admin, semoga bermanfaat… Terima kasih sudah mampir…