Di publish pada 24 May 2025

Botnet Mirai: Ancaman Serangan DDoS yang Mengancam Keamanan Internet

Botnet Mirai adalah salah satu botnet paling terkenal yang pernah ada, dikenal karena kemampuannya melancarkan serangan Distributed Denial of Service (DDoS) dalam skala besar. Botnet ini pertama kali ditemukan pada tahun 2016 dan sejak itu menjadi contoh menakutkan dari bagaimana perangkat IoT (Internet of Things) yang tidak aman dapat dimanipulasi untuk tujuan jahat.

Apa itu Botnet Mirai?

Mirai adalah malware yang menargetkan perangkat IoT, seperti kamera keamanan, router, dan perangkat pintar lainnya yang terhubung ke internet. Botnet ini mengeksploitasi perangkat yang memiliki kredensial default atau konfigurasi keamanan yang lemah. Setelah menginfeksi perangkat, Mirai mengubahnya menjadi “zombie” yang dapat diperintahkan dari jarak jauh oleh pengendali botnet untuk melancarkan serangan DDoS.

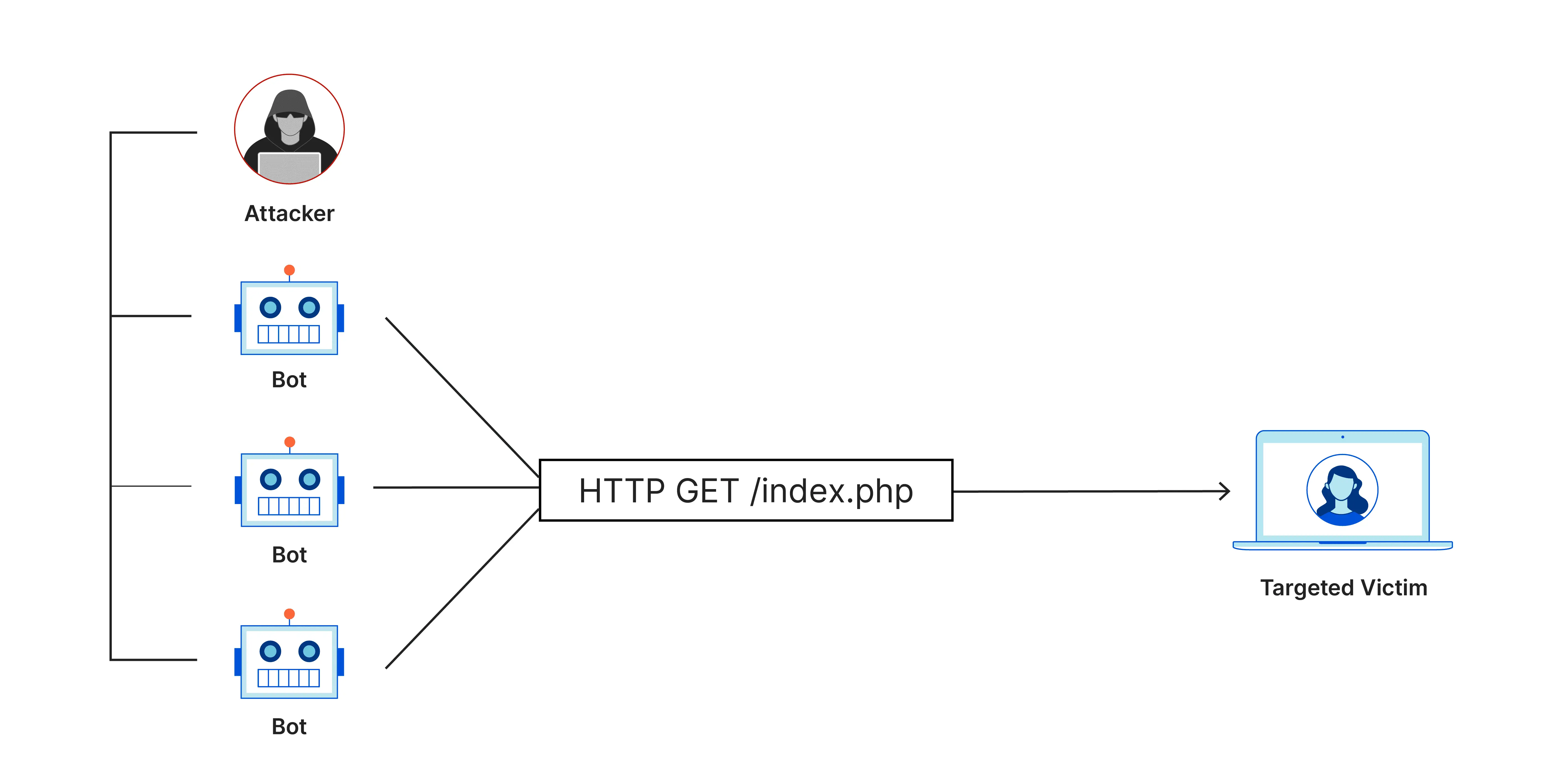

Cara Kerja Mirai

Mirai menggunakan metode pemindaian untuk menemukan perangkat yang rentan di internet. Ketika perangkat yang rentan ditemukan, Mirai mencoba login menggunakan daftar username dan password default yang umum digunakan oleh banyak perangkat IoT. Setelah berhasil masuk, malware ini menginfeksi perangkat tersebut dan menghubungkannya ke jaringan botnet.

Serangan DDoS oleh Mirai

Botnet Mirai menjadi terkenal pada bulan September 2016, ketika berhasil melancarkan serangan DDoS besar-besaran terhadap situs web Krebs on Security, yang dimiliki oleh jurnalis keamanan siber Brian Krebs. Serangan ini mencapai puncaknya dengan lalu lintas sekitar 620 Gbps, menjadikannya salah satu serangan DDoS terbesar yang pernah tercatat pada saat itu. Tak lama setelah itu, Mirai digunakan dalam serangan terhadap Dyn, penyedia layanan DNS besar, yang menyebabkan gangguan pada banyak situs web terkenal termasuk Twitter, Netflix, dan Reddit.

Dampak dan Pembelajaran

Serangan oleh botnet Mirai menyoroti kerentanan perangkat IoT dan pentingnya keamanan siber dalam era yang semakin terhubung ini. Beberapa pelajaran penting yang dapat diambil dari insiden ini antara lain:

- Pentingnya Mengubah Default Credentials: Banyak perangkat IoT yang dikirim dengan username dan password default. Mengubah kredensial ini adalah langkah awal yang penting dalam meningkatkan keamanan perangkat.

- Pembaruan Perangkat Lunak: Produsen perangkat harus memastikan bahwa perangkat mereka dapat menerima pembaruan keamanan untuk melindungi dari kerentanan yang ditemukan setelah perangkat tersebut dijual.

- Pemantauan dan Respons Keamanan: Organisasi perlu memantau jaringan mereka untuk aktivitas yang mencurigakan dan memiliki rencana respons yang siap dijalankan jika terjadi serangan.

Penanganan dan Pencegahan

Setelah kejadian serangan besar-besaran, pihak berwenang dan komunitas keamanan siber bekerja sama untuk melacak dan menangkap individu di balik botnet Mirai. Tiga mahasiswa universitas di Amerika Serikat ditangkap dan dihukum karena peran mereka dalam menciptakan dan menyebarkan Mirai.

Untuk mencegah kejadian serupa di masa depan, beberapa langkah yang bisa diambil antara lain:

- Peningkatan Kesadaran Pengguna: Pengguna harus lebih sadar akan risiko keamanan dan mengambil langkah-langkah yang diperlukan untuk melindungi perangkat mereka.

- Regulasi Keamanan IoT: Pemerintah dan badan regulasi perlu menetapkan standar keamanan untuk perangkat IoT guna memastikan bahwa produsen mengambil langkah-langkah yang diperlukan untuk melindungi konsumen.

- Kolaborasi Internasional: Mengingat sifat global dari ancaman siber, kolaborasi internasional sangat penting untuk melacak dan menangani ancaman semacam ini.

Bagaimana Cara Mencegah Serangan DDoS?

Mencegah serangan DDoS (Distributed Denial of Service) memerlukan pendekatan multi-lapisan yang menggabungkan berbagai teknik dan alat keamanan. Berikut adalah beberapa cara untuk mencegah dan memitigasi serangan DDoS:

1. Penggunaan Firewall dan Sistem Deteksi Intrusi (IDS)

- Firewall: Gunakan firewall untuk memfilter lalu lintas masuk dan keluar berdasarkan aturan yang telah ditentukan, sehingga bisa mencegah lalu lintas yang mencurigakan atau berpotensi berbahaya.

- IDS/IPS: Implementasikan sistem deteksi dan pencegahan intrusi untuk mengidentifikasi dan merespons ancaman keamanan secara real-time.

2. Penggunaan CDN (Content Delivery Network) dan Layanan Anti-DDoS

- CDN: Menggunakan CDN membantu menyebarkan lalu lintas ke berbagai server di lokasi yang berbeda, mengurangi beban pada server utama.

- Layanan Anti-DDoS: Gunakan layanan dari penyedia keamanan siber yang menawarkan perlindungan DDoS. Layanan ini dapat menyaring lalu lintas berbahaya sebelum mencapai server utama.

3. Rate Limiting

- Rate Limiting: Batasi jumlah permintaan yang dapat dilakukan oleh satu alamat IP dalam jangka waktu tertentu. Ini membantu mencegah volume lalu lintas yang tidak wajar dari satu sumber.

4. Pemantauan Jaringan

- Pemantauan Real-time: Pantau lalu lintas jaringan secara real-time untuk mendeteksi pola lalu lintas yang tidak normal. Alat pemantauan jaringan dapat membantu mengidentifikasi serangan DDoS sejak dini.

- Analisis Log: Analisis log jaringan secara rutin untuk mendeteksi aktivitas yang mencurigakan atau tanda-tanda awal serangan.

5. Skalabilitas Infrastruktur

- Infrastruktur yang Skalabel: Gunakan infrastruktur yang dapat diskalakan secara otomatis untuk menangani lonjakan lalu lintas yang tiba-tiba. Layanan cloud sering kali menawarkan kemampuan skalabilitas yang dapat membantu merespons serangan DDoS.

6. Anycast Routing

- Anycast Routing: Anycast routing dapat membantu mendistribusikan lalu lintas ke beberapa data center yang terletak di berbagai lokasi geografis, mengurangi beban pada satu titik tunggal.

7. Penggunaan CAPTCHA

- CAPTCHA: Implementasikan CAPTCHA pada formulir dan halaman login untuk mencegah bot otomatis dari melakukan permintaan berulang kali dalam waktu singkat.

8. Segmentasi Jaringan

- Segmentasi Jaringan: Pisahkan jaringan menjadi beberapa segmen untuk membatasi dampak serangan DDoS pada satu segmen tertentu. Ini juga membantu dalam mengisolasi lalu lintas berbahaya.

9. Proteksi pada Layer Aplikasi

- WAF (Web Application Firewall): Gunakan WAF untuk melindungi aplikasi web dari serangan DDoS yang menargetkan layer aplikasi dengan memfilter lalu lintas yang berbahaya.

10. Rencana Tanggap Darurat

- Rencana Tanggap Darurat: Siapkan rencana tanggap darurat yang mencakup prosedur untuk merespons serangan DDoS. Latih tim IT dan keamanan secara berkala agar siap menghadapi situasi darurat.

11. Penyaringan Lalu Lintas

- Blackhole Filtering: Saat mendeteksi serangan DDoS, lalu lintas yang ditargetkan dapat diarahkan ke “blackhole” atau lubang hitam, di mana semua lalu lintas dibuang dan tidak mencapai tujuan.

- Sinkholing: Mirip dengan blackhole, tetapi lalu lintas dialihkan ke server yang dapat menganalisisnya.

12. Kerjasama dengan ISP

- Kerjasama dengan ISP: Bekerja sama dengan penyedia layanan internet (ISP) untuk mengidentifikasi dan memitigasi serangan DDoS di level jaringan ISP.

Dengan kombinasi langkah-langkah ini, organisasi dapat meningkatkan ketahanan mereka terhadap serangan DDoS dan meminimalkan dampak jika serangan terjadi. Pencegahan dan mitigasi yang efektif memerlukan pendekatan proaktif dan berkelanjutan, serta adaptasi terhadap ancaman baru yang terus berkembang.

Bagaimana Mendeteksi Serangan DDoS?

Mendeteksi serangan DDoS (Distributed Denial of Service) memerlukan pendekatan yang melibatkan berbagai teknik dan alat untuk memonitor dan menganalisis lalu lintas jaringan secara real-time. Berikut adalah beberapa cara untuk mendeteksi serangan DDoS:

1. Pemantauan Jaringan Real-Time

- Pemantauan Jaringan: Gunakan alat pemantauan jaringan untuk memantau lalu lintas masuk dan keluar secara real-time. Alat ini dapat membantu mendeteksi lonjakan tiba-tiba dalam lalu lintas yang tidak biasa.

- Analisis Pola Lalu Lintas: Periksa pola lalu lintas untuk mengidentifikasi anomali seperti peningkatan tajam dalam permintaan dari alamat IP yang sama atau serangkaian permintaan yang tidak biasa.

2. Sistem Deteksi Intrusi (IDS) dan Sistem Pencegahan Intrusi (IPS)

- IDS/IPS: Implementasikan IDS/IPS untuk memantau lalu lintas jaringan dan mendeteksi tanda-tanda serangan DDoS berdasarkan tanda tangan atau perilaku anomali.

- Aturan Kustom: Buat aturan kustom dalam IDS/IPS untuk mengenali pola lalu lintas yang berhubungan dengan serangan DDoS.

3. Analisis Log Jaringan

- Log Jaringan: Analisis log server dan perangkat jaringan untuk mendeteksi pola akses yang mencurigakan, seperti banyaknya permintaan dari alamat IP yang sama atau permintaan berulang yang datang dalam waktu singkat.

- Konsolidasi Log: Gunakan alat SIEM (Security Information and Event Management) untuk mengumpulkan, mengkonsolidasi, dan menganalisis log dari berbagai sumber untuk mendapatkan gambaran yang lebih komprehensif tentang aktivitas jaringan.

4. Alat Pemantauan Lalu Lintas Jaringan

- NetFlow Analysis: Gunakan NetFlow atau teknologi serupa untuk mengumpulkan data lalu lintas jaringan dan menganalisisnya untuk mendeteksi anomali.

- sFlow: Mirip dengan NetFlow, sFlow mengumpulkan sampel lalu lintas jaringan untuk memberikan wawasan tentang pola lalu lintas dan mendeteksi anomali.

5. Penggunaan Threshold-Based Alerts

- Threshold Alerts: Tentukan batasan tertentu untuk berbagai metrik jaringan (misalnya, jumlah permintaan per detik, jumlah koneksi aktif, dll.) dan atur sistem untuk memberikan peringatan jika metrik tersebut melebihi batas yang ditentukan.

6. Penggunaan AI dan Machine Learning

- Machine Learning Models: Gunakan model machine learning untuk mempelajari pola lalu lintas jaringan normal dan mendeteksi anomali yang mungkin menunjukkan serangan DDoS.

- Anomaly Detection: Implementasikan teknik deteksi anomali untuk mengidentifikasi perilaku jaringan yang tidak biasa berdasarkan pembelajaran dari data historis.

7. Pemantauan Aplikasi dan Server

- Monitoring Tools: Gunakan alat pemantauan aplikasi dan server seperti New Relic, Nagios, atau Zabbix untuk mengawasi kinerja aplikasi dan server.

- Application Layer Monitoring: Pantau lalu lintas pada layer aplikasi untuk mendeteksi serangan yang menargetkan aplikasi web secara spesifik.

8. Kolaborasi dengan ISP

- Kerjasama dengan ISP: Bekerjasama dengan penyedia layanan internet (ISP) untuk mendapatkan bantuan dalam mendeteksi dan mengatasi serangan DDoS pada level jaringan ISP.

9. Pemantauan CDN dan Layanan Cloud

- CDN Monitoring: Jika menggunakan CDN, manfaatkan alat pemantauan yang disediakan oleh penyedia CDN untuk mendeteksi dan merespon serangan DDoS.

- Cloud Services Monitoring: Jika menggunakan layanan cloud, manfaatkan fitur pemantauan dan deteksi anomali yang ditawarkan oleh penyedia layanan cloud.

10. Penggunaan Honeypot

- Honeypot: Implementasikan honeypot untuk menarik serangan dan mempelajari teknik yang digunakan oleh penyerang. Honeypot dapat membantu mengidentifikasi pola serangan DDoS dan perilaku penyerang.

Dengan menggunakan kombinasi dari teknik-teknik di atas, organisasi dapat secara efektif mendeteksi serangan DDoS lebih awal dan mengambil langkah-langkah untuk mengurangi dampaknya. Deteksi dini adalah kunci untuk merespons serangan DDoS dengan cepat dan meminimalkan kerusakan yang ditimbulkannya.

Itu saja artikel dari Admin, semoga bermanfaat… Terima kasih sudah mampir…