Di publish pada 26 Jul 2025

Mengenal xmlrpc.php dan Eksploitasi Keamanannya

Dalam dunia keamanan siber, file xmlrpc.php di WordPress sering kali menjadi sasaran para penyerang. xmlrpc.php merupakan file bawaan WordPress yang memungkinkan komunikasi eksternal dengan situs WordPress melalui protokol XML-RPC (Remote Procedure Call). Pada dasarnya, file ini memungkinkan pengguna atau aplikasi pihak ketiga untuk berinteraksi dengan situs WordPress tanpa harus masuk melalui panel admin WordPress. Contohnya, aplikasi mobile WordPress atau layanan yang melakukan sinkronisasi otomatis.

Namun, kemudahan ini membuka celah bagi pelaku kejahatan siber yang ingin mengeksploitasi sistem WordPress. Serangan terhadap xmlrpc.php bisa melibatkan beberapa metode, termasuk brute force, serangan DDoS (Distributed Denial of Service), hingga serangan eksploitasi remote code execution. Artikel ini akan membahas seluk-beluk file xmlrpc.php, bagaimana serangan dapat dilakukan, serta metode untuk melindungi situs WordPress dari risiko keamanan ini.

Apa Itu xmlrpc.php?

Pada intinya, xmlrpc.php adalah protokol yang memungkinkan aplikasi eksternal berkomunikasi dengan WordPress menggunakan XML sebagai format data dan HTTP sebagai media transportasinya. Dengan protokol ini, aplikasi eksternal dapat melakukan berbagai aksi, seperti mempublikasikan artikel, mengedit konten, atau mendapatkan informasi dari situs WordPress.

Fitur ini sangat bermanfaat untuk aplikasi yang membutuhkan interaksi dinamis tanpa harus terikat dengan antarmuka situs. Namun, jika tidak diatur dengan benar, file ini justru membuka celah keamanan yang dapat dimanfaatkan untuk serangan siber.

Jenis Serangan yang Melibatkan xmlrpc.php

Berikut beberapa jenis serangan yang memanfaatkan celah xmlrpc.php di situs WordPress:

- Brute Force Attack

Serangan brute force adalah teknik yang sering digunakan untuk menebak username dan password secara berulang-ulang hingga menemukan kombinasi yang tepat. xmlrpc.php menyediakan fungsi system.multicall yang memungkinkan permintaan HTTP untuk mengirim beberapa permintaan login dalam satu kali pengiriman. Ini membuat brute force attack semakin efektif, karena pelaku dapat melakukan ribuan percobaan dalam waktu singkat tanpa memerlukan banyak permintaan.

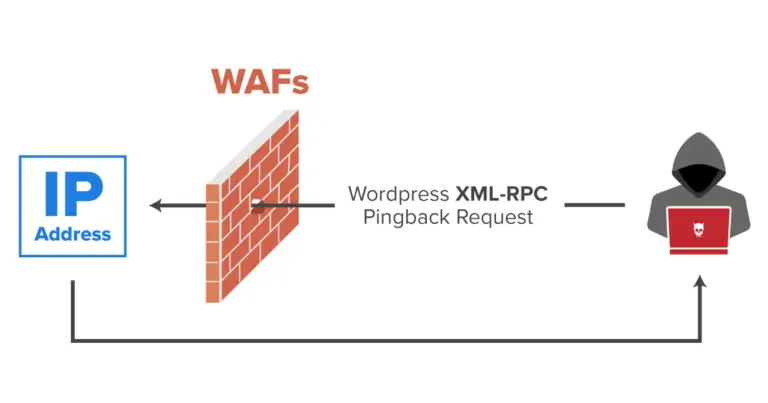

- Serangan DDoS melalui Pingback

Salah satu fitur di XML-RPC adalah pingback, yang digunakan untuk memberitahu situs lain jika ada artikel yang merujuk ke konten mereka. Namun, fitur ini dapat dimanipulasi untuk melakukan serangan DDoS. Dengan mengirimkan banyak permintaan pingback ke situs yang berbeda-beda, penyerang dapat menyebabkan server kewalahan dan bahkan membuat situs target tidak dapat diakses.

- Eksploitasi Remote Code Execution

Dalam kasus yang lebih parah, beberapa kelemahan pada xmlrpc.php bisa digunakan untuk mengeksekusi kode di server. Ini bisa terjadi ketika file xmlrpc.php tidak diperbarui atau terdapat celah keamanan yang belum ditambal. Serangan ini memungkinkan penyerang menjalankan perintah tertentu pada server dan memiliki potensi dampak yang besar.

- Mengapa Algoritma Tidak Selalu Identik Dengan Ilmu Komputer

- Mengenal SYN Flood: Serangan DDoS yang Mengganggu Kinerja Jaringan

- Cara Ampuh Mendapatkan Handshake WiFi dengan Aircrack-ng

- CISA Peringatkan 5 Celah Zero-Day di Windows yang Sedang Dieksploitasi Aktif

- Cara Menggunakan Binwalk di Kali Linux untuk Analisis Firmware

Studi Kasus Serangan xmlrpc.php

Pada tahun-tahun sebelumnya, terdapat beberapa kasus di mana file xmlrpc.php dimanfaatkan untuk serangan besar-besaran. Salah satu kasus terjadi pada 2015, ketika botnet mengarahkan serangan ke jutaan situs WordPress melalui file ini. Botnet tersebut mengeksploitasi fitur pingback untuk melancarkan serangan DDoS ke situs-situs target, yang mengakibatkan downtime dan beban tinggi pada server.

Selain itu, pada beberapa kasus penyerang juga memanfaatkan file xmlrpc.php untuk membajak situs, menanamkan malware, hingga mencuri data sensitif. Celah ini menjadi peringatan bagi banyak pemilik situs WordPress agar lebih waspada terhadap fitur XML-RPC.

Cara Mengamankan xmlrpc.php

Mengingat pentingnya mengamankan file ini, ada beberapa metode yang bisa dilakukan untuk melindungi situs WordPress dari eksploitasi xmlrpc.php.

- Menonaktifkan xmlrpc.php Jika Tidak Digunakan

Jika Anda tidak membutuhkan akses melalui aplikasi eksternal atau fitur XML-RPC, menonaktifkan file xmlrpc.php bisa menjadi langkah pertama. Anda dapat melakukannya dengan menghapus atau memblokir akses ke file ini melalui .htaccess.

<Files xmlrpc.php>

order deny,allow

deny from all

</Files>

Dengan menambahkan perintah di atas pada file .htaccess, Anda dapat memblokir akses ke file xmlrpc.php sepenuhnya.

- Menggunakan Plugin Keamanan WordPress

Ada beberapa plugin keamanan WordPress yang secara otomatis mendeteksi dan memblokir percobaan akses yang mencurigakan pada xmlrpc.php. Plugin seperti Wordfence atau Sucuri menawarkan perlindungan yang mencakup fitur pembatasan akses ke file ini. Plugin ini juga dapat memantau aktivitas mencurigakan, termasuk upaya login yang berlebihan melalui xmlrpc.php.

- Pembatasan IP untuk xmlrpc.php

Jika Anda masih membutuhkan fitur XML-RPC tetapi ingin membatasi aksesnya, Anda dapat membatasi IP tertentu saja yang memiliki izin untuk mengakses file ini. Hal ini bisa dilakukan dengan menambahkan aturan di .htaccess.

<Files xmlrpc.php>

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

</Files>

Gantilah xxx.xxx.xxx.xxx dengan alamat IP yang ingin diberikan akses. Metode ini memastikan hanya IP tertentu yang dapat menggunakan fitur XML-RPC, sehingga serangan dari sumber lain bisa dihindari.

- Memanfaatkan Firewall Aplikasi Web (WAF)

Web Application Firewall (WAF) seperti Cloudflare atau Sucuri dapat membantu melindungi situs WordPress dengan menyaring lalu lintas yang masuk. WAF dapat mendeteksi dan memblokir permintaan mencurigakan yang mencoba mengeksploitasi file xmlrpc.php, termasuk serangan brute force dan DDoS. Dengan WAF, Anda memiliki perlindungan tambahan yang tidak hanya fokus pada xmlrpc.php, tetapi juga seluruh situs WordPress Anda.

- Memperbarui WordPress Secara Berkala

Pembaruan rutin pada WordPress dan plugin adalah langkah yang sangat penting. WordPress secara berkala memperbarui file inti dan menutup celah keamanan yang ditemukan, termasuk di dalam xmlrpc.php. Dengan menjaga versi WordPress dan plugin tetap terbaru, Anda bisa mengurangi risiko terkena eksploitasi melalui kerentanan yang sudah diketahui.

Mengapa xmlrpc.php Masih Dibutuhkan?

Meskipun memiliki risiko keamanan, xmlrpc.php tidak serta-merta dihapus dari WordPress. File ini tetap penting bagi sebagian pengguna yang membutuhkan akses API ke situs WordPress mereka, misalnya untuk aplikasi seluler WordPress atau untuk integrasi dengan layanan pihak ketiga. Oleh karena itu, langkah keamanan seperti pembatasan akses atau penggunaan WAF sangat membantu dalam menjaga keseimbangan antara fungsionalitas dan keamanan.

Kesimpulan

File xmlrpc.php memang dapat meningkatkan fungsionalitas dan interaksi eksternal situs WordPress, tetapi juga memiliki risiko jika tidak dikelola dengan hati-hati. Dengan adanya fitur seperti multicall dan pingback, file ini menjadi target menarik bagi penyerang yang ingin melancarkan serangan brute force, DDoS, atau bahkan remote code execution.

Langkah-langkah seperti menonaktifkan xmlrpc.php jika tidak diperlukan, menggunakan plugin keamanan, atau membatasi akses IP dapat membantu meningkatkan keamanan situs WordPress Anda. Dengan memahami risiko dan cara-cara mitigasinya, pemilik situs WordPress dapat mengoptimalkan fungsionalitas XML-RPC tanpa mengorbankan keamanan.

Tetaplah mengawasi perkembangan keamanan WordPress dan selalu lakukan pembaruan agar situs Anda tetap aman dari serangan yang memanfaatkan file xmlrpc.php.

Itu saja artikel dari Admin, semoga bermanfaat… Terima kasih sudah mampir…